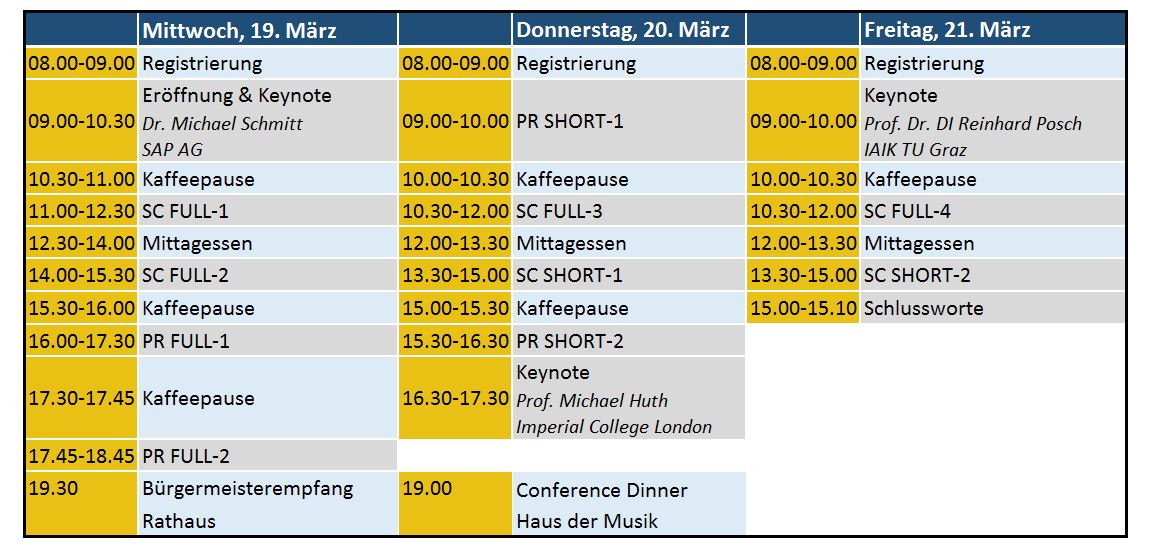

Hier finden Sie das Programm der GI Sicherheit 2014.

Übersicht:

Sessions:

Mittwoch, 19. März 2014

Eröffnung &

Keynote

(

09.00 – 10.30

09.00 – 10.30

)

09.00 – 10.30

)

|

| Dr. Michael Schmitt, SAP AG |

| SC FULL-1 Mobile Geräte (11.00 – 12.30) |

|

Continuous Authentication on Mobile Devices by Analysis of Typing Motion Behavior

Hugo Gascon, Sebastian Uellenbeck, Christopher Wolf and Konrad Rieck |

|

Snoop-it: Dynamische Analyse und Manipulation von Apple iOS Apps

Andreas Kurtz, Felix Freiling and Markus Troßbach |

|

GraphNeighbors: Hampering Shoulder-Surfing Attacks on Smartphones

Irfan Altiok, Sebastian Uellenbeck and Thorsten Holz |

| SC-FULL-2 Web Security (14.00 – 15.30) |

|

Phishing still works: Erfahrungen und Lehren aus der Durchführung von Phishing-Experimenten

Nadina Hintz, Markus Engelbarth, Zinaida Benenson and Felix Freiling |

|

DOM-basiertes Cross-Site Scripting im Web: Reise in ein unerforschtes Land

Ben Stock, Sebastian Lekies and Martin Johns |

|

On the Security of Holder-of-Key Single Sign-On

Andreas Mayer, Vladislav Mladenov and Joerg Schwenk |

| PR-FULL-1 Sichere Andwendungen (16.00 – 17.30) |

|

Verbesserung der Netzwerksicherheit in virtualisierten Umgebungen mit Hilfe von OpenFlow

Andreas Brinner and René Rietz |

|

Deploying Static Application Security Testing on a Large Scale

Achim D. Brucker and Uwe Sodan |

|

Einsatz von digitaler Forensik in Unternehmen und Organisationen

Stefan Meier and Günther Pernul |

| PR-FULL-2 Angewandte Kryptographie (17.45 – 18.45) |

|

Experiences and observations on the industrial implementation of a system to search over outsourced encrypted data

Andreas Schaad and Florian Kerschbaum |

|

Effizienteres Bruteforcing auf einem heterogenen Cluster mit GPUs und FPGAs

Jürgen Fuß, Bernhard Greslehner-Nimmervoll, Wolfgang Kastl and Robert Kolmhofer |

Donnerstag, 20. März 2014

PR-SHORT-1 Sichere Infrastrukturen (

09.00 – 10.00

09.00 – 10.00

)

09.00 – 10.00

)

|

|

Sicherheitskonzept für Smart Grids

Carl-Heinz Genzel, Richard Sethmann, Olav Hoffmann and Kai-Oliver Detken |

|

IT-Sicherheitsaspekte industrieller Steuersysteme

Christian Freckmann and Ulrich Greveler |

|

Zur Wirksamkeit der Sicherheitsmechanismen der Telematikinfrastruktur des deutschen Gesundheitswesens

Holm Diening |

|

Security Awareness Programm unter Beruecksichtigung viraler Marketingmethoden

Kirsten Brox and Anastasia Meletiadou |

| SC-FULL-3 Angewandte Kryptographie (10.30 – 12.00) |

|

Hardware Efficient Authentication based on Random Selection

Frederik Armknecht, Matthias Hamann and Matthias Krause |

|

Chameleon-Hashing für Interaktive Beweise der Verfügbarkeit dynamischer Daten in der Cloud

Stefan Rass and Peter Schartner |

|

Verwendung von Festplattenvollverschlüsselung im privaten und geschäftlichen Umfeld

Christoph Sibinger and Tilo Müller |

| SC-SHORT-1 Multimedia Sicherheit (13.30 – 15.00) |

|

Angriffe auf eine Spreizspektrummethode für Audio-Steganographie

Andreas Westfeld |

|

Towards Suppressing Attacks on and Improving Resilience of Building Automation Systems – an Approach Exemplified Using BACnet

Sebastian Szlósarczyk, Steffen Wendzel, Jaspreet Kaur, Michael Meier and Frank Schubert |

|

Recent Developments in Covert Acoustical Communications

Michael Hanspach and Michael Goetz |

|

Consumer Participation in Online Contracts – Exploring Cross-Out Clauses

Sebastian Luhn, Ina Bruns and Rainer Böhme |

|

Verhaltensanalyse zur Erkennung von Missbrauch mobiler Geldtransferdienste

Roland Rieke, Maria Zhdanova, Jürgen Repp, Romain Giot and Chrystel Gaber |

|

Zertifizierte Datensicherheit für mobile Anwendungen

Karsten Sohr, Steffen Bartsch, Melanie Volkamer, Bernhard J. Berger, Eric Bodden, Achim D. Brucker, Sönke Maseberg, Mehmet Kus and Jens Heider |

| PR-SHORT-2 Quantitative Risikoanalyse (15.30 – 16.30) |

|

Quantitative Ansätze zur IT-Risikoanalyse

Erik Tews and Christian Schlehuber |

|

Bestimmung des technischen VaR mittels der bedingten Wahrscheinlichkeit, Angriffsbäumen und einer Risikofunktion

Wolfgang Boehmer |

| Keynote (16.30 – 17.30) |

|

Mit Verwundbarkeit verifizierbar rechnen: Schadensbegrenzung statt Sicherheit?

Prof. Michael Huth, Imperial College London |

Freitag, 21. März 2014

| Keynote (09.00 – 10.00) |

|

Towards a CLOUD Strategy enabling eID and Security for the Public Sector

Prof. Dr. DI Reinhard Posch, IAIK TU Graz |

| SC-FULL-4 Angriffe und Forensik (10.30 – 12.00) |

|

Forensic Zero-Knowledge Event Reconstruction on Filesystem Metadata

Sven Kälber, Andreas Dewald and Steffen Idler |

|

Envisioning Smart Building Botnets

Steffen Wendzel, Viviane Zwanger, Michael Meier and Sebastian Szlósarczyk |

|

Komplexe Systeme, heterogene Angreifer und vielfältige Abwehrmechanismen: Simulationsbasierte Entscheidungsunterstützung im IT-Sicherheitsmanagement

Andreas Ekelhart, Bernhard Grill, Elmar Kiesling, Christine Strauss and Christian Stummer |

| SC-SHORT-2 Forensik (13.30 – 15.00) |

|

Lässt sich der Schreibstil verfälschen um die eigene Anonymität im Internet zu schützen?

Oren Halvani, Martin Steinebach and Svenja Neitzel |

|

Fingerprinting Techniques for Target-oriented Investigations in Network Forensics

Dominik Herrmann, Karl-Peter Fuchs and Hannes Federrath |

|

Drei Jahre Master Online Digitale Forensik: Ergebnisse und Erfahrungen

Dominik Brodowski, Andreas Dewald, Felix Freiling, Steve Kovacs and Martin Rieger |

|

InnoDB Datenbank Forensik: Rekonstruktion von Abfragen u ̈ber Datenbank-interne Logfiles

Peter Frühwirt, Peter Kieseberg, Christoph Hochreiner, Sebastian Schrittwieser and Edgar Weippl |

|

An efficient approach to tolerate attackers in fault-tolerant Systems

Johannes Formann |

|

SWAT: Eine Plattform zur Analyse von Geschäftsprozessmodellen und -logs

Julius Holderer, Thomas Stocker and Richard Zahoransky |